Cybersecurity e OT by Design: perché ogni macchina connessa deve nascere sicura

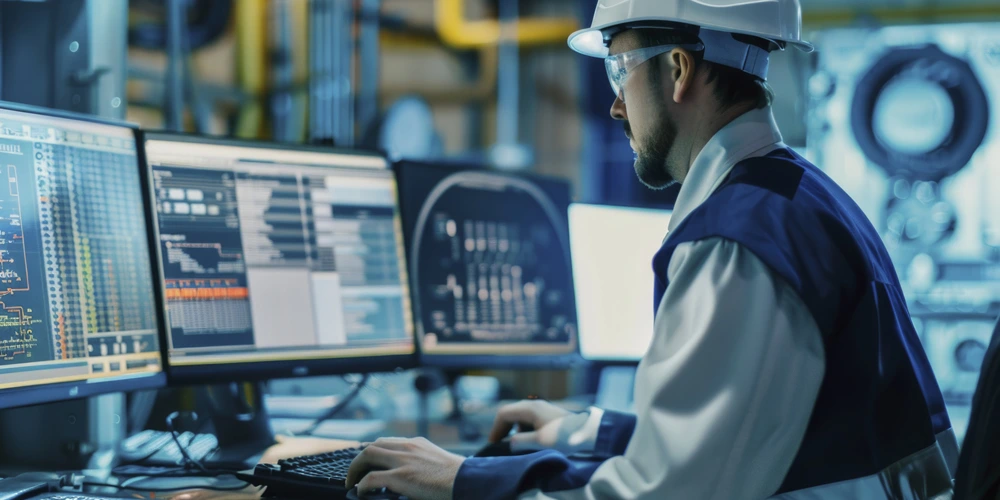

Un braccio robotico in catena di montaggio invia un alert automatico se la pressione dell’olio scende sotto la soglia. Una valvola in uno stabilimento alimentare comunica lo stato di apertura al sistema gestionale. Un compressore regola i parametri in base ai dati ricevuti dal cloud.

Sono operazioni che avvengono quotidianamente, è il presente dell’automazione industriale. Ogni giorno le macchine OT (Operational Technology) vengono progettate e impiegate per dialogare con reti aziendali, sistemi MES/ERP e il cloud — un’evoluzione che ha porta produttività e dati in tempo reale, spinta dagli investimenti della quarta rivoluzione industriale, l’industria 4.0.

Ogni porta che apre una connessione diventa però anche un possibile punto di ingresso per chi ha intenzioni dannose.

In questo articolo

Operational Technology, la parte invisibile sotto attacco

In un impianto di packaging automatizzato, il PLC che regola presse e nastri funziona da anni senza antivirus, senza aggiornamenti e senza supervisione da parte dei team di cybersecurity. Parliamo di tecnologia operativa che controlla la realtà fisica — non email o documenti — eppure resta fuori dal radar dei sistemi di difesa. Quando un malware blocca un gestionale, si ferma la produttività ma si riparte. Quando a paralizzarsi è la linea operativa, si generano interruzioni reali, costi e danni reputazionali generalmente di entità superiore.

La vulnerabilità che nasce con la macchina

Nel 2025 in una nuova linea produttiva, qualsiasi macchinario è dotato di porta Ethernet, interfaccia web e accesso remoto per l’assistenza. Cosa accade molto spesso:

- Nessuno cambia le credenziali di default

- Nessuno verifica se quei servizi esposti siano protetti

Se dovessimo trovare una metafora, diremmo che il risultato è una serie di “castelli con ponti levatoi sempre abbassati”: infrastrutture moderne e funzionali, ma appena nate e già facilmente penetrabili.

E quando OT e IT convergono, la sicurezza non può essere posticipata, perché le minacce si evolvono in qualche settimana, mentre gli impianti possono durare decenni.

E quando la sicurezza arriva troppo tardi?

Un IT manager riceve una chiamata: la produzione è ferma, un pannello HMI (Human Machine Interface) non risponde, la rete OT è sotto attacco. L’origine? Un’infezione partita da una macchina CNC predisposta per teleassistenza, non coperta da alcuna difesa.

Ha senso chiedersi: è ragionevole e utile aggiungere le cinture di sicurezza a un’auto dopo che è uscita dalla fabbrica? Non è meglio integrarle fin dall’inizio?

È da qui che nasce il concetto di OT by Design: progettare la sicurezza insieme ai componenti, non come rifinitura a valle.

La cybersecurity by design nell’OT diventa una necessità: i dati e le normative

In Europa, il 70% delle aziende industriali ha registrato almeno un attacco ai sistemi OT nell’ultimo anno, e il 25% ha dovuto sospendere le operazioni a causa di macchine infettate (Fonte Securityweek). Normative come NIS2, IEC 62443 e ISO 27001 sono sempre più stringenti su questi temi e il “patching” non basta più: l’approccio cybersecurity by design nell’OT, con dispositivi autenticati, protocolli sicuri e monitoring continuo, si conferma una strategia vincente per ridurre le superfici di attacco e accelerare la compliance.

Dalla gestione del rischio alla soluzione di monitoraggi continuo: Bardiani Valvole

Bardiani Valvole è un’azienda manifatturiera italiana specializzata da oltre 40 anni nella produzione di valvole igienico sanitarie certificate per diversi settori merceologici, quali l’industria alimentare, farmaceutica e biochimica. I prodotti vengono esportati in più di 90 paesi del mondo.

Dopo aver progettato e implementato una nuova infrastruttura IT, per Bardiani Valvole è stato realizzato un Vulnerability Assessment per mappare le minacce e valutare il livello di rischio associato a potenziali vulnerabilità. Un’analisi che ha permesso di identificare e prioritizzare le azioni di mitigazione, rafforzando le difese contro attacchi informatici sempre più sofisticati.

La successiva adozione di un servizio MDR (Managed Detection and Response) ha introdotto un livello avanzato di protezione, con un monitoraggio continuo dell’infrastruttura IT per identificare, analizzare e rispondere in tempo reale a qualsiasi tentativo di intrusione.

La macchina è connessa? Allora deve essere protetta

Una macchina senza sicurezza integrata è come un dispositivo medico senza sterilizzazione: può funzionare, ma espone a rischi nascosti e continui. Serve davvero aspettare un incidente per ripensare alla cybersecurity? O è arrivato il momento di progettarla come elemento imprescindibile, alla stregua dell’alimentazione o del sistema di controllo?

Cybersecurity by design nell’OT significa prevenire invece che inseguire, proteggere prima di reagire, costruire infrastrutture industriali pronte per il digitale.

Le tue macchine sono già nate con questo approccio, o stanno ancora aspettando una protezione che arriva troppo tardi?

Vuoi sapere se le tue macchine sono veramente nate sicure?

Prenota oggi un assessment OT Security con i nostri specialist e scopri come implementare concretamente il modello “Cybersecurity OT by Design” in azienda.

BeeCyber offre servizi di cyber security completi e personalizzati per proteggere le aziende da minacce informatiche, anche tramite strumenti AI. BeeCyber fornisce una valutazione approfondita dei rischi, gestione delle identità, sistemi di protezione dei dati, monitoraggio continuo delle minacce e risposte rapide agli incident.

I servizi includono penetration test, vulnerability assessment e consulenza strategica per garantire conformità alle normative come NIS2, GDPR, ISO 27001 e altri requisiti specifici del settore.

Le soluzioni su misura di BeeCyber, insieme alla formazione del personale, aiutano a mantenere i sistemi aziendali sicuri e operativi.

Una mail al mese sui temi più caldi della cybersecurity. Iscriviti ora!

Compila il form per iscriverti alle nostre Cybernews