Zero Trust Security: il modello vincente per la sicurezza aziendale

In questo articolo

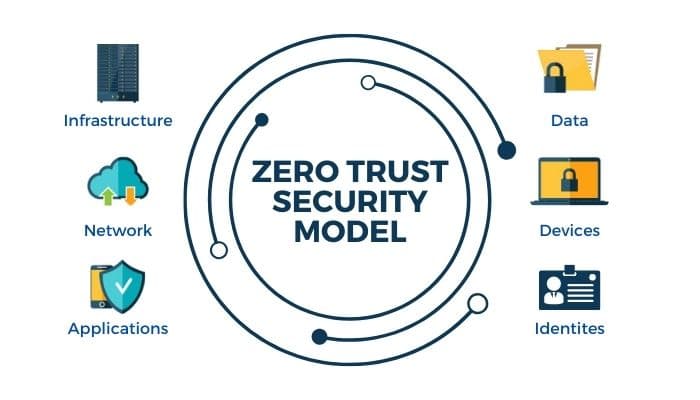

Zero Trust Security: che cos’è

La digital transformation ha modificato strutturalmente i paradigmi di security. Per questo è necessario delineare un nuovo approccio, come il modello Zero Trust Security, per proteggere strutture, dati e monitorare ambienti IT sempre più ibridi.

Obiettivo principale dell’approccio Zero Trust è quello di allineare la gestione della sicurezza IT alle richieste dei modern workplace, spostando l’attenzione dal perimetro di rete aziendale verso le risorse chiave dell’organizzazione.

Perché è necessario un approccio Zero Trust per la sicurezza aziendale?

Affidarsi al perimetro di sicurezza della rete aziendale non è più sufficiente.

I metodi tradizionali, che prevedono l’utilizzo di firewall e antivirus, risultano essere sempre più inefficaci ed obsoleti. La trasformazione digitale verso l’IOT, il passaggio ad infrastrutture di cloud ibrido e modalità di lavoro da remoto hanno cambiato l’assetto del traffico dati e lo svolgimento delle attività.

Il perimetro di vulnerabilità delle infrastrutture si è esteso, per cui a fronte della maggiore severità e precisione delle tecniche di attacco hacker, le aziende devono necessariamente cambiare strategia di sicurezza.

Come nasce una strategia Zero Trust Security?

Per definire un’architettura Zero Trust bisogna cambiare completamente approccio: la sicurezza Zero Trust considera nocivo tutto, salvo ciò che viene esplicitamente definito “buono”. Un approccio applicato ovunque per garantire che solo agli utenti e strutture autorizzate venga consentito l’accesso ai dati corretti e solo in determinate situazioni.

Si utilizzano tecnologie come l’autenticazione multifattoriale (MFA), la gestione di identità e accessi (IAM), la gestione degli accessi privilegiati (PAM) e la segmentazione di rete. A questo si aggiunge la contestuale revisione delle policy aziendali per definire principi e privilegi minimi di autentificazione.

Zero Trust Security: principi e vantaggi

I principi del modello Zero Trust Security

Il processo di implementazione di un modello “Zero Trust Security” deve essere eseguito con il supporto di personale tecnico competente, che supporti il Team IT nella mappatura dei flussi di attività aziendali, segmentando le istanze e le risorse coinvolte.

L’analisi strutturale del contesto aziendale è il principio cardine, grazie alla quale è possibile catalogare e assegnare autorizzazioni a tutti gli utenti verso determinate risorse, senza più vincoli di localizzazione. In questo modo potranno accedere ai dati corretti, nelle giuste condizioni ed in totale sicurezza.

I vantaggi di un modello di sicurezza Zero Trust

La sfida del nuovo modello Zero Trust Security permette alle aziende una maggiore resilienza informatica, con benefici organizzativi ed economici, i vantaggi sono:

- Protezione degli ambienti cloud, tutelando l’accesso e la condivisione delle risorse

- Riduzione dei rischi associati ad attacchi ransomware, prevendo la violazione dei dati

- Rafforzamento della sicurezza degli endpoint, soprattutto per i dispositivi maggiormente vulnerabili

- Ottimizzazione dei costi relativi all’aggiornamento delle policy di sicurezza

- Maggior controllo del team IT attraverso strutture “least privileged access”, definite preventivamente.

Grazie all’approccio Zero Trust Security le aziende potranno supportare la digital transformation, costruendo così basi solide per lavorare in modalità ibrida, garantendo la sicurezza dei sistemi e la continua crescita aziendale.

Vuoi restare aggiornato sulle ultime novità dal mondo della Cyber Security? Iscriviti alla newsletter.