Zero Trust Network Access: cos’è e come funziona l’architettura ZTNA

Zero Trust Network Access (ZTNA): perchè è un modello vincente rispetto alle VPN tradizionali?

L’implementazione dell’approccio Zero Trust, come quello realizzato attraverso la tecnologia ZTNA, è conforme alla direttiva NIS2 e rafforza la postura di sicurezza informatica delle aziende contro una vasta gamma di minacce informatiche.

Nel nostro articolo scopriamo come funziona il processo di autenticazione in ambito ZTNA, quali sono i vantaggi e gli ambiti di applicazione.

In questo articolo

ZTNA: definizione del principio “zero trust”

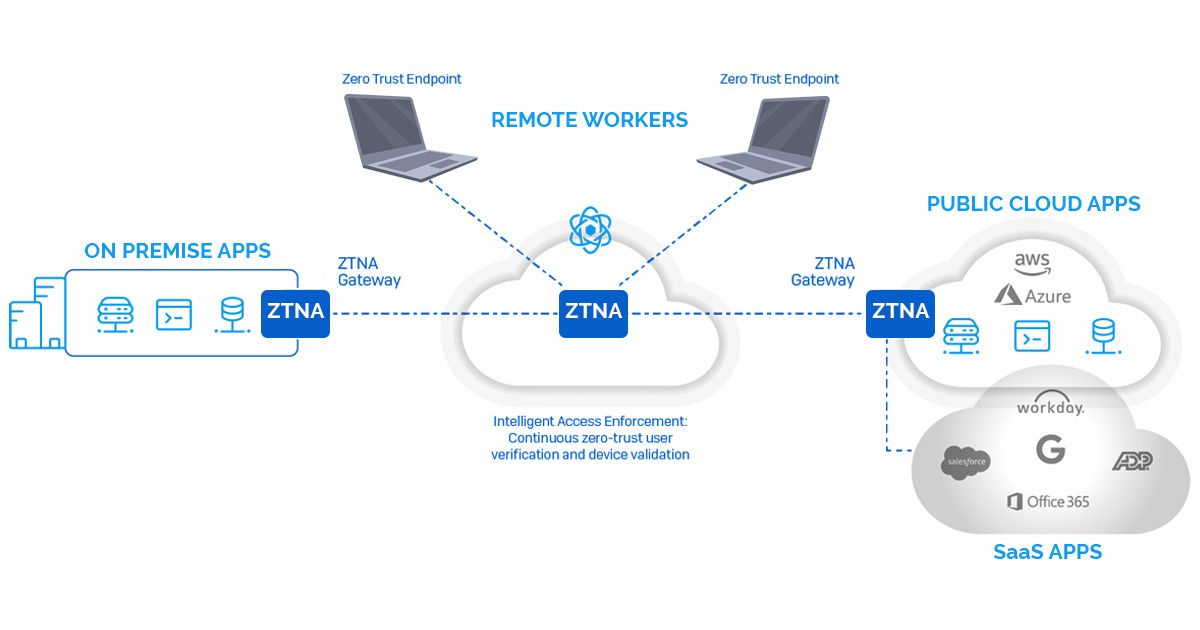

ZTNA è una soluzione di sicurezza informatica per l’accesso alle risorse aziendali basata sul principio dello Zero Trust, “zero fiducia e verifica continua”.

A differenza degli approcci tradizionali che presumono che tutto ciò che si trova all’interno della rete sia sicuro per definizione, l’approccio ZTNA considera ogni tipo di accesso come potenzialmente pericoloso.

In un sistema ZTNA viene richiesta l’autenticazione e la verifica di ogni utente e dispositivo prima di concedere l’accesso, su base sessione, indipendentemente dalla posizione fisica.

ZTNA (Zero Trust Network Access) vs VPN tradizionali

Mentre le VPN (Virtual Private Networks) tradizionali creano una connessione sicura tra l’utente e la rete aziendale, consentendo a tutti gli utenti di accedere a qualsiasi risorsa una volta autenticati, ZTNA offre un approccio più granulare. Con ZTNA, l’accesso a dati, applicazioni e servizi è definito in base alle policy aziendali, il che significa che agli utenti viene concesso l’accesso solo alle risorse specifiche di cui hanno bisogno. Questo riduce significativamente la superficie di attacco e aumenta la sicurezza complessiva della rete.

Le soluzioni ZTNA possono erogare i permessi in base a criteri quali:

- identità dell’utente

- ruoli funzionali

- profilazione del dispositivo e controlli di integrità

- rete utilizzata per la connessione

- data, ora e durata consentita dell’utilizzo

- posizione geografica

Come funziona il processo di autenticazione in ambito ZTNA

Il processo di autenticazione e accesso Zero Trust Network Access (ZTNA) si svolge attraverso una sequenza ben definita:

- Nella prima fase l’utente stabilisce una connessione con un controller Zero Trust (o una funzione equivalente dipendente dalla tecnologia utilizzata) utilizzando un percorso cifrato, garantendo così la sicurezza della sessione. In questo step, per rafforzare la sicurezza, si ricorre all’autenticazione multi-fattore (MFA), che aggiunge un ulteriore livello di verifica.

- Successivamente, il controller applica i criteri di sicurezza adeguati. Questi criteri possono includere la verifica di una serie di attributi legati al dispositivo utilizzato per la connessione, come la validità del certificato di sicurezza del dispositivo, gli aggiornamenti dell’antivirus, gli aggiornamenti di sistema operativo o dei software installati e la presenza di CVE. Vengono inoltre presi in considerazione alcuni attributi dinamici, quali la geolocalizzazione dell’utente, per assicurare che l’accesso provenga da una posizione consentita.

- Una volta che sia l’utente che il dispositivo hanno superato i controlli di sicurezza in conformità ai criteri stabiliti, l’accesso viene concesso alle applicazioni e alle risorse di rete definite per quell’utente, in base alla sua identità. Questo processo garantisce che ogni utente possa accedere solo alle informazioni e alle funzionalità strettamente necessarie per il proprio ruolo e attività, in linea con i principi del modello Zero Trust.

Vuoi capire meglio come funziona il processo di autenticazione ZTNA?

Framework e i vantaggi dell’architettura ZTNA

Micro-segmentazione

La micro-segmentazione è una delle peculiarità del modello ZTNA. Consente alle aziende di suddividere la propria rete in micro-segmenti e di creare perimetri di sicurezza per singole risorse o gruppi di risorse. Questo impedisce agli attaccanti di muoversi liberamente all’interno della rete in caso di violazione, limitando significativamente la superficie di attacco e mitigando i potenziali danni di un dispositivo infetto.

Separazione tra accesso alla rete e accesso alle applicazioni

A differenza delle VPN, che non fanno distinzione tra accesso alla rete e accesso alle applicazioni, ZTNA introduce una netta separazione tra questi due ambienti.

Privilegio minimo

A differenza delle soluzioni di sicurezza tradizionali, che spesso non riescono a fornire una protezione efficace contro le minacce interne, l’architettura ZTNA implementa un controllo rigoroso degli accessi basato sul concetto di “privilegio minimo”. Questo significa che agli utenti viene concesso l’accesso solo alle risorse strettamente necessarie per il loro ruolo, limitando gli accessi non autorizzati e riducendo il rischio di danni accidentali o volontari.

Applicazioni invisibili e “darknet”

ZTNA offre la possibilità di creare una sorta di “darknet” virtuale, garantendo che l’infrastruttura di rete e l’accesso alle applicazioni siano invisibili agli utenti non autorizzati. Gli IP non vengono esposti a Internet, proteggendo l’azienda da tentativi di esfiltrazione dati e da attacchi ransomware.

Miglioramento dell’esperienza utente

Uno dei vantaggi, spesso sottovalutati, di ZTNA è il miglioramento dell’esperienza utente. Ottimizzando il traffico dati e riducendo la latenza, ZTNA permette ai dipendenti di accedere alle risorse necessarie in modo più rapido e fluido, offrendo un’esperienza utente migliore, ottimizzando gli scenari in cui il lavoro viene svolto da remoto.

ZTNA: conformità normativa e NIS2

La direttiva NIS2 rappresenta un progresso significativo per l’evoluzione delle normative europee in materia di cybersecurity. Con l’obiettivo di affrontare sfide sempre più complesse, NIS2 estende e rinforza i requisiti di sicurezza per le entità essenziali e importanti, delineate nell’Articolo 21. Tra le misure di sicurezza raccomandate, spicca l’adozione del modello Zero Trust come pratica fondamentale di igiene informatica.

L’inserimento di questo requisito a livello legislativo sottolinea l’importanza di un approccio alla sicurezza che non conceda fiducia a priori verso nessun utente o dispositivo ma che, al contrario, effettui una verifica continua ad ogni tentativo di accesso alle risorse di rete.

L’implementazione dell’approccio Zero Trust, come quello realizzato attraverso la tecnologia ZTNA, all’interno di una strategia che punti alla conformità alla direttiva NIS2, rafforza la postura di sicurezza informatica delle aziende contro una vasta gamma di minacce.

Ambiti applicativi di ZTNA

ZTNA trova applicazione in diversi scenari, tra cui:

– Lavoro da remoto: fornisce ai dipendenti accesso sicuro alle risorse aziendali da qualsiasi luogo.

– Protezione delle applicazioni in cloud: garantisce che solo gli utenti autorizzati possano accedere alle applicazioni erogate in cloud.

– Fusioni e acquisizioni aziendali: facilita l’integrazione sicura delle reti e dei sistemi IT durante i processi di fusione e acquisizione di aziende o rami d’azienda.

– Segregazione delle risorse interne: il principio Zero Trust si unisce al principio della segregazione aumentando di fatto il livello di sicurezza delle risorse aziendali anche dagli accessi interni.

ZTNA: contesto, dati e ricerche sulla diffusione della tecnologia

Uno studio condotto da Forrester Research denominato “The Zero Trust eXtended (ZTX) Ecosystem“, sottolinea come l’adozione di ZTNA migliori significativamente la postura di sicurezza delle aziende.

Le imprese che mettono in pratica strategie di sicurezza basate sul modello Zero Trust, inclusa l’architettura ZTNA, riducono il rischio di violazioni dei dati fino al 50%. Il report evidenzia l’efficacia della micro-segmentazione e di un controllo granulare degli accessi allo scopo di limitare i movimenti degli attaccanti all’interno delle reti aziendali.

Un report di Gartner prevede che, entro la fine del 2024, il 65% delle imprese avrà sostituito le VPN con soluzioni ZTNA per offrire accessi da remoto più sicuri, mentre un’analisi pubblicata dall’IST (Institute for Security and Technology) riporta che le aziende che adottano il modello Zero Trust mostrano una resilienza significativamente maggiore agli attacchi informatici, in particolare contro le Advanced Persistent Threat (APT) e i ransomware.

Un’altra ricerca, condotta da Cybersecurity Insiders, rivela che oltre il 70% del personale IT che ha adottato ZTNA, ha riscontrato un miglioramento nel monitoraggio di rete e nella capacità di rilevare e rispondere alle minacce in tempo reale grazie alla verifica continua dell’identità.

Tipologie di ZTNA e adozione della soluzione

Esistono diverse soluzioni ZTNA, ognuna con caratteristiche proprie e vantaggi. Le principali categorie includono ZTNA basati su cloud, che offrono maggior flessibilità e facilità d’implementazione, e ZTNA on-premise, che offrono un controllo diretto sull’infrastruttura di sicurezza.

L’implementazione di un sistema ZTNA richiede una pianificazione puntuale:

1. Valutazione delle esigenze: identificare le risorse critiche e gli utenti che necessitano di accesso

2. Scelta della soluzione: individuare la soluzione ZTNA che meglio si adatta alle esigenze aziendali

3. Deploy: implementare gradualmente il sistema, iniziando dalle risorse più critiche

4. Formazione degli utenti: educare gli utenti alle nuove modalità di accesso

5. Monitoraggio e fine tuning: monitorare l’efficacia del sistema e apportare le modifiche necessarie

Architettura ZTNA: da sola non basta

L’implementazione di un’architettura ZTNA segna un passo avanti significativo per la sicurezza informatica in azienda, ma è importante adottare un approccio olistico e di monitoraggio continuo per proteggersi efficacemente dalle minacce.

– Aggiornamento continuo: lo scenario cyber è in costante evoluzione, quindi, è essenziale mantenere i sistemi ZTNA aggiornati con le ultime patch di sicurezza ed eseguire gli aggiornamenti software dei sistemi.

– Formazione programmata: la formazione degli utenti non può limitarsi alla fase iniziale. La formazione deve essere continua per consentire agli utilizzatori di rimanere aggiornati sulle tecnologie e adottare best practice di sicurezza.

– Revisione delle policy: le policy di accesso devono essere regolarmente riviste e aggiornate in funzione dei cambiamenti dell’azienda, della tecnologia e dello scenario globale.

– Valutazione delle prestazioni: monitorare le prestazioni del sistema ZTNA per garantire che non rallenti o comprometta la produttività degli utenti. L’obiettivo è sempre quello di bilanciare la sicurezza con l’efficienza.

– Backup e ripristino dati: sistemi di backup e recupero dati sono necessari per limitare i danni in caso di incident.

ZTNA: il nuovo paradigma per la sicurezza informatica

L’architettura ZTNA rappresenta un cambiamento del paradigma della sicurezza per le reti aziendali. Accessi granulari e basati sull’identità marcano un netto distacco dalle tradizionali VPN e dai perimetri di rete definiti, con enormi benefici sia per le infrastrutture tradizionali che per le aziende che adottano tecnologie in cloud e politiche di smart working.

L’approccio ZTNA richiede un impegno significativo di tempo, risorse e cultura aziendale ma i benefici in termini di sicurezza, flessibilità e scalabilità superano di gran lunga gli investimenti iniziali e garantiscono protezione anche alle risorse più critiche, in un mondo sempre più digitale e interconnesso.

Vuoi scoprire quali sono le possibilità sul mercato per implementare un’architettura ZTNA?

Scopri come proteggerti dalle minacce informatiche con BeeCyber

BeeCyber è la nostra Business Unit specializzata in servizi di sicurezza informatica che supporta le aziende nell’identificare e classificare il livello di rischio. Le aiuta nel processo di mitigazione continuativa, identificando il giusto punto di equilibrio tra investimento tecnologico e approccio consulenziale rispondendo alle reali esigenze di business.