NEWS

Tutte le novità da mondo IT

Nuovo regolamento macchine 2023/1230: l’impatto sulla cybersecurity

ll Nuovo Regolamento Macchine abroga la direttiva 2006/42/CE e garantirà una sicurezza informatica più elevata per le Smart Factory. Scopri la normativa.

Gestione visitatori in azienda: scopri WelcomeUP Enterprise

Scopri come gestire i visitatori in aziende multi accesso e multi sede grazie a WelcomeUP Enterprise. Self check-in, generazione badge e molto altro.

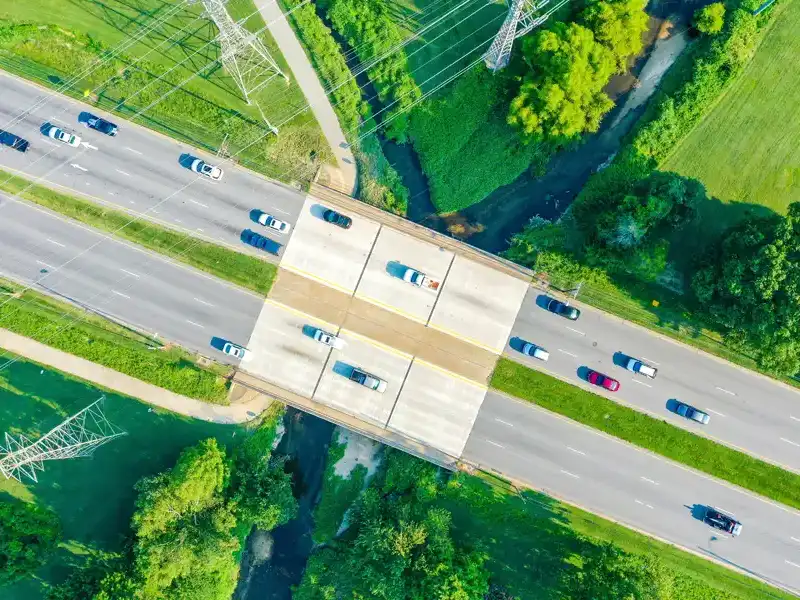

Gestire la flotta aziendale con excel conviene?

L'utilizzo di Microsoft Excel per la gestione della flotta è efficace? Può sembrare una soluzione immediata e flessibile ma presenta numerosi limiti.

Natale solidale: da Infor e Esaedro donazioni a favore di Insieme Con Te e ANGSA Parma

Il nostro impegno verso la comunità e il territorio si rinnova in occasione del Natale, grazie alle donazioni a favore di Insieme Con Te e ANGSA Parma.

Infor ed Esaedro donano un nuovo bosco urbano alla città per il progetto KilometroVerdeParma

La messa a dimora delle piante per il Bosco Tangenziale San Leonardo di Parma è stata curata dal Consorzio Forestale KilometroVerdeParma.

Infor ottiene la certificazione HP Changemaker 5 stars

Infor ottiene la certificazione HP Changemaker 5 stars in seguito al completamento del piano di sostenibilità “HP Amplify Impact”.

Persone, processi e prodotti: scopri i 3 pilastri di una strategia di cybersecurity

Affidarsi ad un approccio che comprenda persone, processi e prodotti in una strategia di cybersecurity è ormai imperativo nell’era digitale. Scopri come procedere.

Software ESG: ECCO Sostenibile a Ecomondo 2023

ECCO Sostenibile è il software ESG dedicato ai sustainability manager realizzato da Infor in collaborazione con OM.EN srl. Scoprilo a Ecomondo 2023.

SIA Hospitality Design 2023: appuntamento a Rimini dall’11 al 13 ottobre

Il digital concierge per strutture alberghiere e hotel evoluti. Scopri WelcomeUP a SIA Hospitality Design 2023. Appuntamento dal 11 al 13 Ottobre 2023 a Rimini.

Reception ufficio: digitale e smart con WelcomeUP

La reception in ufficio è un importante biglietto da visita e uno strumento di comunicazione di grande impatto. Scopri la reception smart e digitale WelcomeUP.

Active Directory Security Assessment: cos’è e perchè è indispensabile farla

Un Active Directory Security Assessment è fondamentale per proteggere le risorse critiche di un'azienda. Scopri cos'è e come procedere.

Bee Digital 2023 – Teatro Regio di Parma – 18 Ottobre 2023 – AI e Tecnologie digitali

Il 18 Ottobre 2023 al Teatro Regio di Parma l'evento Bee Digital 2023 sul tema AI e tecnologie digitali. Scopri gli ultimi trend del mondo IT.

Infor è sponsor delle Zebre Rugby Parma

Infor è sponsor delle Zebre Rugby Parma. Determinazione, gioco di squadra, senso di responsabilità e impegno: i valori fondanti del rugby conquistano il sostegno della nostra azienda per una delle realtà sportive più attive sul nostro territorio.

Modern Workplace: 6 consigli per ottimizzarlo

Modern workplace, cos'è e come ottimizzarlo. 6 consigli per migliorare le tecnologie e i processi per raggiungere gli obiettivi di business.

Registro visitatori: scopri la reception virtuale WelcomeUP

Un registro visitatori digitale è in grado di fornire report personalizzati relativi agli accessi in azienda. Scopri la reception virtuale WelcomeUP.

Business continuity e cyber security: strategie IT a tutela della continuità del business

Business continuity e cybersecurity: perchè è indispensabile dotarsi di un business continuity plan? Nel nostro articolo una guida ai primi step operativi.

Nascono i nuovi servizi BeeTech, i servizi IT gestiti a tutela della business continuity

BeeTech è la nostra nuova Business Unit dedicata agli IT Managed Services, sviluppati per soddisfare le esigenze tecnologiche delle aziende.

Intelligenza artificiale e cybersecurity: come l’AI sta contribuendo ad una miglior sicurezza in ambito informatico

Cybersecurity e intelligenza artificiale: perchè l'AI è un alleato efficace nella lotta alla criminalità informatica. Scopri come l'impatto di ChatGPT sulla sicurezza informatica.

Continuous Vulnerability Management: cos’è e come gestirla

La Continuous Vulnerability Management fornisce un monitoraggio 24/7 di un ambiente IT e grazie alle automazioni riduce il carico sui team di sicurezza IT.

HR e cybersecurity: l’identità digitale dei dipendenti

I CISO e i team di cybersecurity sono incaricati della creazione delle procedure di sicurezza, le risorse umane sono responsabili della loro applicazione.

Tutti i vantaggi di utilizzare un software in cloud per la gestione degli interventi tecnici

Un software di gestione degli interventi tecnici e delle manutenzioni è uno strumento essenziale per le aziende. Scopri il software in cloud PlanningUP.